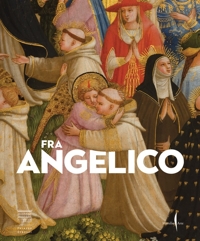

Beato Angelico

Firenze, Palazzo Strozzi, 26 settembre 2025 - 25 gennaio 2026.

A cura di Carl Brandon Strehlke.

Testi di Stefano Casciu, Marco Mozzo, Angelo Tartuferi.

Venezia, 2025; ril., pp. 456, 300 ill. col., cm 24x29.

prezzo di copertina: € 80.00

|

Libri compresi nell'offerta:

Beato Angelico

Firenze, Palazzo Strozzi, 26 settembre 2025 - 25 gennaio 2026.

A cura di Carl Brandon Strehlke.

Testi di Stefano Casciu, Marco Mozzo, Angelo Tartuferi.

Venezia, 2025; ril., pp. 456, 300 ill. col., cm 24x29.

OMAGGIO (prezzo di copertina: € 80.00)

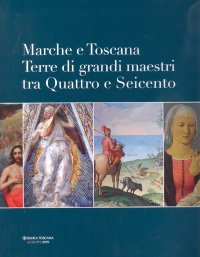

Marche e Toscana. Terre di grandi maestri tra Quattro e Seicento

Ospedaletto, 2007; ril., pp. 320, ill. col., tavv. col., cm 25,5x29.

OMAGGIO (prezzo di copertina: € 77.00)

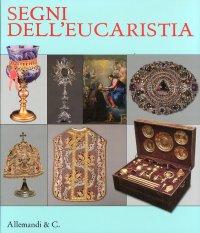

Segni dell'Eucarestia

A cura di M. Luisa Polichetti.

Ancona, Osimo, Loreto Jesi, Senigallia, Fabriano e Metelica, 23 giugno - 31 ottobre 2011.

Torino, 2011; br., pp. 221, ill. b/n e col., cm 24x28.

OMAGGIO (prezzo di copertina: € 32.00)

Ethical hacking. Guida pratica alla violazione di sistemi

Daniel Graham

Apogeo

Milano, 2023; br., pp. 356, cm 17x24.

(Guida Completa).

collana: Guida Completa

ISBN: 88-503-3693-4 - EAN13: 9788850336937

Testo in:

Peso: 0.67 kg

Baia grande. La pialassa Baiona ultima frontiera per una valle salmastra

Tommaso d'Avalos. Un intellettuale a Napoli nel primo Seicento